WordPressは、世界中で数百万人が利用する人気のあるウェブサイト構築プラットフォームです。

世界に存在する何十億ものウェブサイトのうち、約43%がWordPressを使用して作られています。また、日本語のウェブサイトに限って言えば、そのシェアは80%を超えています。

しかし、人気があるだけに、WordPressの脆弱性への懸念も高まってきました。特に、SQLインジェクションやXSS (クロスサイトスクリプティング)という攻撃手法は、最近注目を集めています。

この記事では、WordPressの脆弱性とSQLインジェクションについて、対処法も含めて詳しく解説します。

また、続く記事ではXSS (クロスサイトスクリプティング)についても解説していきますので、両方の記事をしっかり読んで対策をしましょう。

この記事の目次

WordPressの脆弱性とは?|WordPressサイトに対する代表的な4つの攻撃手段

DreamStudioが生成した『Security of information technology』の画像

WordPress(ワードプレス)は非常に人気の高いコンテンツ管理システム(CMS)ですが、その普及度の高さゆえに様々な脆弱性が存在します。

特に、特定の攻撃手法によってシステムが侵害される可能性があるため、ウェブサイトの運営者はこれらの脆弱性について理解しておく必要があります。

WordPressの脆弱性は、プラグインやテーマの不具合、古いバージョンの使用、不適切な設定など、さまざまな要因によって引き起こされることが多いです。これらの要因が重なると、攻撃者はサイトにアクセスし、データを盗んだり、改ざんしたりすることができるため、注意が必要です。

また、WordPressはオープンソースのソフトウェアであるため、誰でもソースコードを確認できることが、攻撃者にとっては有利に働く場合があります。このため、開発者や運営者は、セキュリティホールを放置せず、常に最新の状態に保つことが求められます。特に、外部のプラグインやテーマを使用している場合、それらが持つ脆弱性も考慮に入れる必要があります。

以下は、WordPressで作成されたサイトに対する主な攻撃手段です。

- SQLインジェクション:

あなたのサイトにアクセスできる人が、データベースに対して不正なSQLクエリを実行することができる脆弱性。 - XSS (クロスサイトスクリプティング):

あなたのサイト上に悪意のあるスクリプトを埋め込むことができる脆弱性。 - ブルートフォースアタック:

攻撃者がサイトのパスワードを当てるために、大量のパスワードを試すことができる脆弱性。 - プラグインの脆弱性:

ワードプレスは、多くのプラグインが利用可能であり、それらのプラグインには脆弱性がある可能性があります。

このように、WordPressには多くの脆弱性が潜んでおり、これらを無視することはできません。ウェブサイトを安全に運営するためには、これらの脆弱性について正しい知識を持ち、適切な対策を講じることが重要です。

それでは、WordPressサイトに対するSQLインジェクションとは何か、どのように対策を講じれば良いか、学んでいきましょう。

\ WordPressのセキュリティをプロに任せたい! /

PJ-T&C合同会社にご相談ください。

SQLインジェクションとは?ハッカーはどのように攻撃を行う?

DreamStudioが生成した『hacker』の画像

SQLインジェクションの定義と仕組み

SQLインジェクション(Structured Query Language Injection)とは、攻撃者が悪意のあるSQLコードをウェブアプリケーションに挿入する攻撃手法の一つです。

この手法は、データベースと連携しているウェブアプリケーションに対して行われ、正規のクエリに不正な命令を追加することで、データの取得や変更を行います。たとえば、ユーザーが入力したデータがそのままSQLクエリに埋め込まれる場合、攻撃者は特定の入力を行うことで、データベースの機密情報にアクセスすることが可能になります。

SQLインジェクションの仕組みは非常にシンプルですが、その効果は深刻です。

攻撃者が特定の入力フィールドにSQL文を挿入すると、通常のデータベースクエリが変更され、不正な操作が実行されてしまいます。これにより、攻撃者はユーザーの情報を盗むことができ、最悪の場合、データベース全体を破壊することも可能です。

この脆弱性は、特にデータベースとの連携が密接なWordPressにおいて注意が必要です。多くのプラグインやテーマは、データベースに対してクエリを発行するため、この点においてSQLインジェクションのリスクが非常に高まります。

したがって、WordPressを利用する際には、SQLインジェクションに対する理解と対策が求められます。

SQLインジェクションの具体例

SQLインジェクションの具体例として、あるユーザー認証システムを考えてみましょう。

通常、ユーザーがログインする際に、入力されたメールアドレスとパスワードをデータベースで照合します。しかし、もしこの照合プロセスが不適切に実装されていると、攻撃者はログインフォームに悪意のあるSQLコードを入力することができます。

例えば、ユーザー名のフィールドに

![]()

と入力すると、生成されるSQLクエリは次のようになります。

![]()

この場合、

![]()

の部分が常に真になるため、攻撃者は正規の認証を通過することができてしまいます。このようにして、攻撃者は本来アクセスできない情報に簡単にアクセスできるようになります。

また、別の例として、データの削除や変更を行うケースもあります。攻撃者が特定の入力フィールドに

![]()

と入力すると、SQLクエリが実行され、ユーザー情報を格納したテーブルが削除される可能性があります。このような攻撃は、特にデータベースのバックアップがない場合、致命的な結果をもたらします。

これらの具体例からもわかるように、SQLインジェクションは非常に危険な攻撃手法であり、適切な対策が講じられていない限り、誰でも容易にウェブサイトを攻撃できる可能性があります。

したがって、WordPressを使用する際には、これらのリスクを十分に理解し、対策を講じることが重要です。

WordPressの脆弱性が引き起こすリスク|SQLインジェクションの場合

WordPressの脆弱性が引き起こすリスクは多岐にわたります。

まず、最も深刻なリスクの一つはデータの漏洩です。攻撃者がSQLインジェクションを利用してデータベースにアクセスできると、ユーザーの個人情報、パスワードやクレジットカード情報などが盗まれる可能性があります。

これにより、利用者のプライバシーが侵害されるだけでなく、企業の信頼性も損なわれる可能性があります。

また、脆弱性を悪用された場合、ウェブサイトが改ざんされることもあります。

攻撃者は、ウェブサイトの内容を変更したり、悪意のあるコードを埋め込んだりすることで、訪問者に対してマルウェアを配布する手段として利用することができます。このような事態は、ウェブサイトの運営者にとって大きな損失となるだけでなく、訪問者にも危険を及ぼします。

更に、ウェブサイトが改ざんされることにより、SEO(検索エンジン最適化)にも悪影響が及びます。

改ざんされたウェブサイトは、検索エンジンからの評価が下がるため、結果としてトラフィックが減少します。これは、特にビジネスにとっては致命的です。したがって、WordPressの脆弱性を放置することは、経済的な損失を招くリスクを伴うと言えるでしょう。

SQLインジェクションからウェブサイトを保護する方法

DreamStudioが生成した『ransomware』の画像

入力をサニタイズ(無害化)する(エスケープ処理)

SQLインジェクションからウェブサイトを保護するためには、いくつかの基本的な対策を講じる必要があります。

まず、最も重要なのは、ユーザーからの入力を適切にサニタイズ(無害化)することです。これは、入力されたデータをデータベースに送信する前に、特定の文字をエスケープすることを意味します。たとえば、シングルクォートやセミコロンなどの特殊文字を適切に処理することで、攻撃者が意図したSQLコードが実行されないようにすることができます。

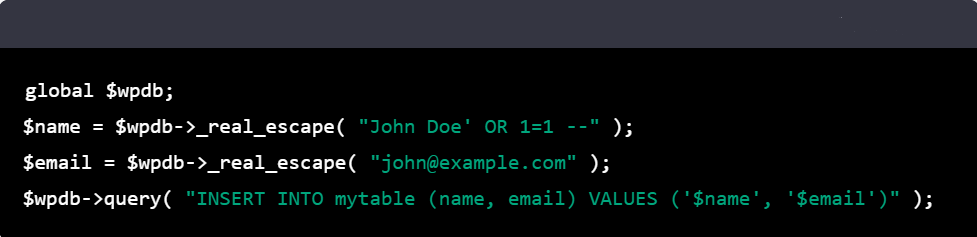

例えば、クォート文字 (‘) やスラッシュ () などがSQL文に含まれる場合、SQLインジェクションを引き起こす可能性があります。それらをエスケープすることで、SQL文として正しく解釈されず、SQLインジェクションを防ぐことができます。ワードプレスでは、 $wpdbクラスが提供する $wpdb->prepare() メソッドを使用して、値をプレースホルダに埋め込む際に、自動的にエスケープ処理が行われます。自分でSQL文を組み立てる場合には、 $wpdb->_real_escape() メソッドを使用して、値をエスケープすることができます。

ワードプレスでSQLインジェクションからウェブサイトを保護するため、$wpdb->_real_escape() メソッドを使用したエスケープ処理の例

このように、$wpdb->_real_escape() メソッドを使用し、変数をエスケープしています。これにより、SQL文を実行する前に、値がエスケープされるため、SQLインジェクションを防ぐことができます。

ただし、ワードプレスは、$wpdb->_real_escape() メソッドは非推奨になっており、$wpdb->prepare() メソッドを使用することを推奨しています。

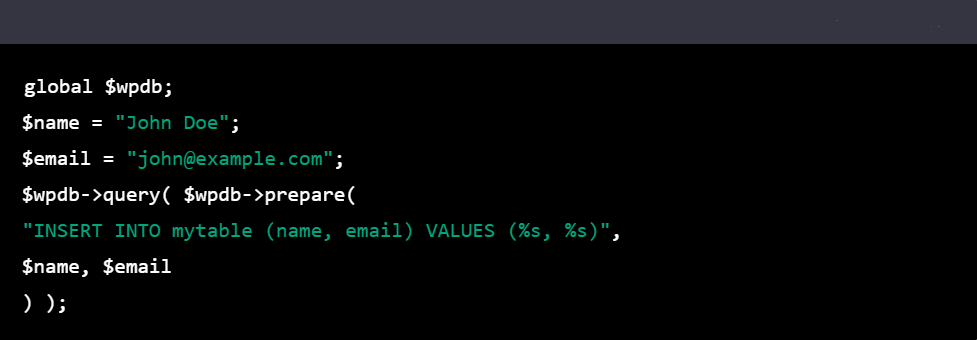

プリペアドステートメントを使用する

次に、プリペアードステートメントを使用することも重要です。これにより、SQLクエリを実行する際に、ユーザーからの入力をプレースホルダーとして扱うことができます。これにより、SQLインジェクションのリスクが大幅に軽減されます。WordPressでは、wpdbクラスを使用して、プリペアードステートメントを簡単に実装できます。これにより、安全なクエリを作成し、攻撃のリスクを最小限に抑えることができます。

- SQL文と値を分離し、値を変数として扱います。

- SQL文をデータベースに渡す前に、変数に値を埋め込みます。

- データベースは、埋め込まれた値を使用して、SQL文を実行します。

これにより、値が直接SQL文に埋め込まれず、SQL文と値が分離されているため、SQLインジェクションを防ぐことができます。

ワードプレスでプリペアドステートメントを使用するには、WordPress提供の $wpdbクラスを使用します。このクラスは、ワードプレス内でデータベースにアクセスするために使用されます。

例:

$wpdbクラスを使用したプリペアードステートメントの例

このように、$wpdb->prepare() メソッドを使用し、変数を %s としてSQL文に埋め込んでいます。これにより、SQL文を実行する前に、値が埋め込まれるため、SQLインジェクションを防ぐことができます。

ウェブアプリケーションファイアウォール(WAF)を導入する

また、ウェブアプリケーションファイアウォール(WAF)を導入することも有効な対策です。

WAFは悪意のあるトラフィックをフィルタリングし、SQLインジェクション攻撃を含む各種攻撃からウェブサイトを保護します。これにより、攻撃者が不正なリクエストを送信することを防ぐことができます。

WordPressサイトを保護するために、今すぐできる対策4選

ここまでで、WordPressの脆弱性のうち、特にSQLインジェクションとその対策方法について見てきました。

しかし、「専門用語が多くてどうすればよいかわからない」「自分でやるにはちょっと難易度が高い」と感じている人もいるかも知れません。

もちろん、専門的な対策をしっかり施しておくことは重要ですが、まずは自分でもできる対策を講じることも大切です。

ここからは、今すぐできるWordPressサイトのセキュリティ対策を4つ見ていきましょう。

WordPressのセキュリティプラグインを使用する

WordPressには多くのセキュリティプラグインが存在し、SQLインジェクションを含むさまざまな攻撃からウェブサイトを保護するための機能を提供しています。

たとえば、「Wordfence Security」や「iThemes Security」などのプラグインは、悪意のあるトラフィックを検出しブロックする機能を持っています。これにより、攻撃者がウェブサイトにアクセスすることを防ぐことができます。

これらのプラグインは、ファイアウォール機能に加えて、ログイン試行の制限や悪意のあるコードのスキャンなど、さまざまなセキュリティ機能を提供しています。特に、ログイン試行の制限機能は、ブルートフォース攻撃を防ぐために効果的です。また、定期的にセキュリティスキャンを実施することで、潜在的な脆弱性を早期に発見し、対処することができます。

さらに、これらのプラグインは、ユーザーの行動を監視し、不審な活動を検出する機能も備えています。これにより、攻撃者の侵入を早期に察知し、迅速に対応することが可能となります。WordPressのセキュリティプラグインを使用することで、SQLインジェクションを含むさまざまな攻撃からサイトを強化することができます。

定期的にセキュリティアップデートを行う

WordPressのセキュリティを維持するためには、定期的なセキュリティアップデートが欠かせません。WordPress自体、使用しているテーマやプラグインは、常に最新のバージョンに保つべきです。

開発者は、セキュリティの脆弱性が発見されると迅速に修正プログラムを提供します。これにより、新たな脆弱性に対する対策が施され、攻撃者からのリスクが軽減されます。

また、アップデートが行われない場合、既知の脆弱性が悪用されるリスクが高まります。

攻撃者は、特定のバージョンのWordPressやプラグインに存在する脆弱性を狙って攻撃を仕掛けることが多いため、最新の状態を保つことが重要です。定期的にアップデートを行うことで、ウェブサイトのセキュリティを高め、攻撃のリスクを減少させることができます。

さらに、セキュリティアップデートを行うことは、サイトのパフォーマンス向上にも寄与します。新しいバージョンでは、バグ修正や機能改善が行われるため、ウェブサイトがより快適に動作するようになります。このように、セキュリティアップデートは、ウェブサイトの安全性だけでなくユーザーエクスペリエンスの向上にもつながるため、定期的に実施することが推奨されます。

パスワードの強化と定期的な変更

ウェブサイトのセキュリティを強化するためには、強固なパスワードの使用が不可欠です。

多くのユーザーは、簡単なパスワードを選びがちですが、これでは容易に攻撃者に狙われるリスクが高まります。パスワードは、英大文字、英小文字、数字、記号を組み合わせた複雑なものを選ぶことが理想的です。さらに、パスワードの長さも重要で、最低でも12文字以上にすることが推奨されています。

また、パスワードは定期的に変更することも大切です。

特に、ウェブサイトにアクセスしたユーザーや管理者が不正アクセスの可能性がある場合、すぐにパスワードを変更することが重要です。定期的なパスワード変更を行うことで、攻撃者が過去のパスワードを使用して侵入するリスクを減少させることができます。

さらに、パスワード管理ツールを使用することで、複雑なパスワードを安全に管理することができます。

これにより、各サービスごとに異なるパスワードを生成し、使い回すことなく、安全に管理することが可能となります。パスワードの強化と定期的な変更は、ウェブサイトのセキュリティを維持する上で非常に重要な要素です。

定期的にウェブサイトのバックアップを取得する

定期的にウェブサイトのバックアップを取得することは、セキュリティの観点から非常に重要です。

万が一、SQLインジェクションやその他の攻撃によってデータが失われたり改ざんされたりした場合、バックアップがあれば迅速に復旧することができます。

特に、データベースのバックアップは、サイトの運営にとって非常に重要な要素であり定期的に行うことが推奨されています。

バックアップ取得は、手動で行うこともできますが、バックアップ自動化ツールを使用することで、手間を省くことができます。

多くのプラグインがバックアップ機能を提供しており、設定を行うことで定期的にデータを保存することが可能です。これにより、万が一の事態に備えることができます。

また、バックアップデータは安全な場所に保管することも重要です。

外部ストレージやクラウドサービスを活用することで、ウェブサイトが攻撃を受けた場合でも、安全にデータを保持することができます。このように、定期的なバックアップは、ウェブサイトのセキュリティを向上させるための重要な手段であると言えるでしょう。

\ WordPressのセキュリティをプロに任せたい! /

PJ-T&C合同会社にご相談ください。

【まとめ】WordPressの脆弱性|SQLインジェクションとその対策

本記事では、WordPressの脆弱性について、特にSQLインジェクションに焦点を当てて解説しました。

SQLインジェクションは、攻撃者が悪意のあるSQLコードを挿入することで、データベースに不正アクセスを行う手法です。

この脆弱性が引き起こすリスクは、データの漏洩やセキュリティの侵害、さらにはSEOへの悪影響など、多岐にわたります。

SQLインジェクションからウェブサイトを保護するためには、ユーザー入力のサニタイズやプリペアードステートメントの使用が重要です。

また、WordPressのセキュリティプラグインの導入や、定期的なセキュリティアップデート、強固なパスワードの設定、バックアップの実施も欠かせません。これらの対策を講じることで、ウェブサイトのセキュリティを向上させることができます。

今後もWordPressの脆弱性に対する理解を深め、適切な対策を講じることで、安全なウェブサイト運営を目指しましょう。

次の記事では、XSS(クロスサイトスクリプティング)についても詳しく解説していきますので、引き続きご注目ください。

Warning: Trying to access array offset on value of type bool in /home/pjla/pj-tc.com/public_html/wp-content/themes/law_tcd031/functions.php on line 566

気づいているかもしれませんが、Warningが出ています

Warning: Trying to access array offset on value of type bool in /home/pjla/pj-tc.com/public_html/wp-content/themes/law_tcd031/functions.php on line 566

ご指摘いただき、有難う御座います。順次修正致します。