前回の記事では、世界中のウェブサイトで広く使用されているWordPressの脆弱性と、そのうちの一つであるSQLインジェクションに対する対処法について解説しました。

続くこの記事では、XSS(クロスサイトスクリプティング)とその対処法について、ChatGPTが生成した回答を基に解説していきます。

この記事の目次

WordPressを使用するときに気を付けるべき脆弱性とは?

DreamStudioが生成した『Security of information technology』の画像

ワードプレスは、多くのWebサイトで使用されるオープンソースのブログプラットフォームです。ワードプレスには、次のようなセキュリティの脆弱性があります。

- SQLインジェクション:

あなたのサイトにアクセスできる人が、データベースに対して不正なSQLクエリを実行することができる脆弱性。 - XSS (クロスサイトスクリプティング):

あなたのサイト上に悪意のあるスクリプトを埋め込むことができる脆弱性。 - ブルートフォースアタック:

攻撃者がサイトのパスワードを当てるために、大量のパスワードを試すことができる脆弱性。 - プラグインの脆弱性:

ワードプレスは、多くのプラグインが利用可能であり、それらのプラグインには脆弱性がある可能性があります。

今回の記事では、XSS (クロスサイトスクリプティング)について詳しく見ていきましょう。

XSS (クロスサイトスクリプティング) とは?ハッカーはどのように攻撃を行う?

DreamStudioが生成した『hacker』の画像

XSS (クロスサイトスクリプティング) は、Webアプリケーションに悪意のあるスクリプトを挿入することによって、アプリケーションから機密データを取得したり、改ざんしたりする攻撃手法です。 ワードプレスでは、XSS脆弱性が発生する原因は、不適切な入力値のバリデーション処理や、エスケープ処理が行われていない場合が考えられます。

例えば、認証が必要ない場所で、入力されたデータをそのまま表示してしまうことで、攻撃者が悪意のあるスクリプトを挿入し、それを実行させることができます。 ワードプレスでは、XSS脆弱性を防ぐために、入力値を適切にバリデーションし、エスケープ処理を行うことが重要です。

例えば、ハッカーは、以下のようにXSS攻撃を行うことができます。

- ウェブサイトに不正な入力を挿入し、それを実行させます。例えば、検索フォームやコメント欄などで、悪意のあるスクリプトを入力し、それを実行させます。

- ウェブサイトから機密データを取得します。例えば、Cookieやセッショントークンなどを盗み取って、不正なアクセスを行うために利用します。

- ウェブサイトを改ざんします。例えば、悪意のあるスクリプトを使って、ウェブサイト上の情報を書き換えたり、リンクを追加したりします。

- 情報を盗み出します。例えば、フォームに入力される情報を盗み取って、不正なアクセスを行うために利用します。

XSS攻撃で、攻撃者が挿入するスクリプトの例

DreamStudioが生成した『hacker』の画像

XSS (クロスサイトスクリプティング) 攻撃で、攻撃者が挿入するスクリプトは様々です。

- JavaScriptスクリプト :

攻撃者が悪意のあるJavaScriptスクリプトを挿入し、それを実行させます。これにより、Cookieやセッショントークンなどの機密データを盗み取ったり、改ざんしたりすることができます。 - HTMLタグ :

攻撃者が悪意のあるHTMLタグを挿入し、ウェブサイトのレイアウトや見た目を改ざんします。 - iFrameタグ :

攻撃者が悪意のあるiFrameタグを挿入し、他のサイトにリダイレクトさせたり、他のサイトの内容を埋め込んだりします。 - redirectionスクリプト :

攻撃者が悪意のあるredirectionスクリプトを挿入し、他のサイトにリダイレクトさせます。

攻撃者が挿入するJavaScriptスクリプト|5つのパターン

XSS (クロスサイトスクリプティング) 攻撃で、攻撃者が挿入するJavaScriptには、以下のようなものがあります。

- Cookieステイング :

攻撃者が悪意のあるJavaScriptスクリプトを挿入し、Cookieやセッショントークンなどの機密データを盗み取ります。 - Keylogger :

攻撃者が悪意のあるJavaScriptスクリプトを挿入し、ユーザーの入力したキーを収集します。 - フォームジャッキング :

攻撃者が悪意のあるJavaScriptスクリプトを挿入し、フォームの入力値を改ざんします。 - フィッシング :

攻撃者が悪意のあるJavaScriptスクリプトを挿入し、ユーザーに不正なリンクをクリックさせ、個人情報を盗み取ります。

攻撃者が挿入するHTMLタグ|5つのパターン

- iframeタグ :

攻撃者が悪意のある iframeタグを挿入し、他のサイトの内容を埋め込みます。 - scriptタグ :

攻撃者が悪意のある scriptタグを挿入し、JavaScriptのコードを実行します。 - imgタグ :

攻撃者が悪意のある imgタグを挿入し、他のサイトの画像を埋め込みます。 - aタグ :

攻撃者が悪意のある aタグを挿入し、他のサイトにリダイレクトさせます。 - divタグ :

攻撃者が悪意のある divタグを挿入し、ウェブサイトのレイアウトや見た目を改ざんします。

これらは一例であり、攻撃者が挿入するJavaScriptやHTMLタグは様々であり、攻撃手法も多岐にわたります。XSS脆弱性は発生する原因が多岐にわたり、対策も複雑になります。ワードプレスに対してXSS脆弱性が疑われる場合は、ワードプレスのセキュリティチームに連絡をすることを推奨します。

ワードプレスを使用したウェブサイトでXSS攻撃を防ぐ方法

DreamStudioが生成した『Security of information technology』の画像

ワードプレスを使用したウェブサイトでXSS (クロスサイトスクリプティング) 攻撃を防ぐためには、以下のような対策を行うことができます。

- エスケープ処理 :

入力されたデータを適切にエスケープすることで、攻撃者が挿入した悪意のあるスクリプトを実行させないようにします。ワードプレスでは、wp_ksesなどの関数を使用して、入力データをエスケープすることができます。 - バリデーション :

入力されたデータを適切に検証することで、不正なデータを検出し、それを拒否することができます。ワードプレスでは、check_admin_refererなどの関数を使用して、入力データを検証することができます。 - セキュリティアップデート :

ワードプレスは、セキュリティアップデートをリリースしているため、定期的にアップデートを行うことで、ワードプレスのセキュリティを維持することができます。 - アドオンの導入 :

アドオンなどのセキュリティプラグインを導入することで、XSS攻撃などの脅威に対して防御することができます。 - ファイアウォールの導入 :

ファイアウォールを導入することで、不正なアクセスを検知し、ブロックすることができます。

エスケープ処理

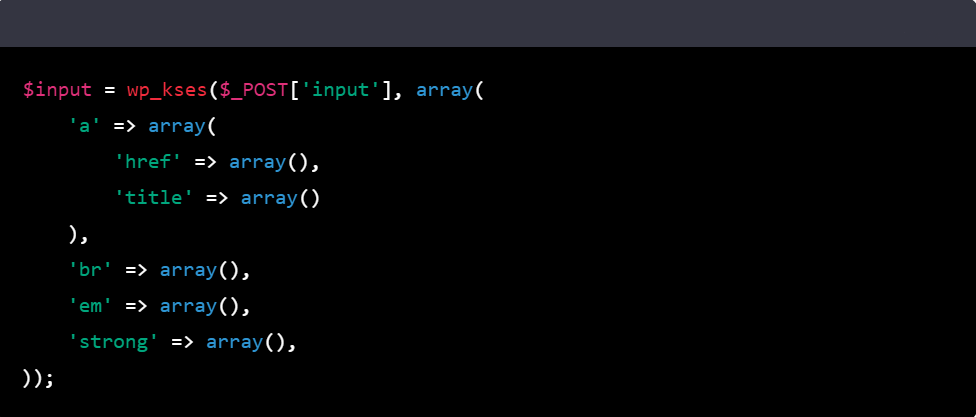

XSS (クロスサイトスクリプティング) 攻撃を防ぐためのエスケープ処理について、ワードプレスでは、wp_ksesなどの関数を使用することができます。 この関数は、入力されたデータに対して、HTMLやJavaScriptなどの指定したタグや属性だけを許可し、それ以外のタグや属性を削除することで、XSS攻撃を防ぐことができます。

例えば、下記のように、wp_ksesを使用して入力されたデータをエスケープ処理します。

wp_ksesを使用したエスケープ処理の例

これで、入力データに対して、aタグ、brタグ、emタグ、strongタグのみが許可され、それ以外のタグや属性が削除されるため、XSS攻撃を防ぐことができます。

また、このように、HTMLタグを使用しないようにすることもXSS攻撃を防ぐ方法となります。

HTMLタグを使用しないようにしている例

これで、入力されたデータからHTMLタグを除去することで、XSS攻撃を防ぐことができます。

バリデーション

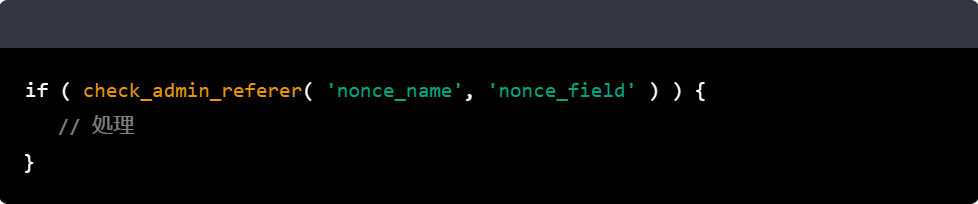

XSS (クロスサイトスクリプティング) 攻撃を防ぐためのバリデーションについて、ワードプレスでは、check_admin_refererなどの関数を使用することができます。 この関数は、管理画面にアクセスした際に、管理画面にアクセスしたことを確認するために使用されます。

例えば、下記のように、check_admin_refererを使用して入力されたデータをバリデーションします。

check_admin_refererを使用して入力されたデータをバリデーションしている例

これで、管理画面にアクセスした際に、nonce_nameとnonce_fieldが正しい場合のみ、処理が実行されるため、XSS攻撃を防ぐことができます。

※この記事はOpenAIのChatGPTを使用して書かれました。

Warning: Trying to access array offset on value of type bool in /home/pjla/pj-tc.com/public_html/wp-content/themes/law_tcd031/functions.php on line 566

攻撃者が挿入するJavaScriptスクリプト|5つのパターンについて、

スクリーンショットという攻撃が記載されていますが、スクリーンショットをとることは攻撃にはならないと思われます。

Warning: Trying to access array offset on value of type bool in /home/pjla/pj-tc.com/public_html/wp-content/themes/law_tcd031/functions.php on line 566

コメント有難う御座います。

スクリーンショットに関する記述は削除しました。